Bonjour à tous, aujourd’hui je vous partage juste un pointeur vers un petit outil que les jeunes m’ont conseillé : Flameshot, et c’est par ici que ça se passe :

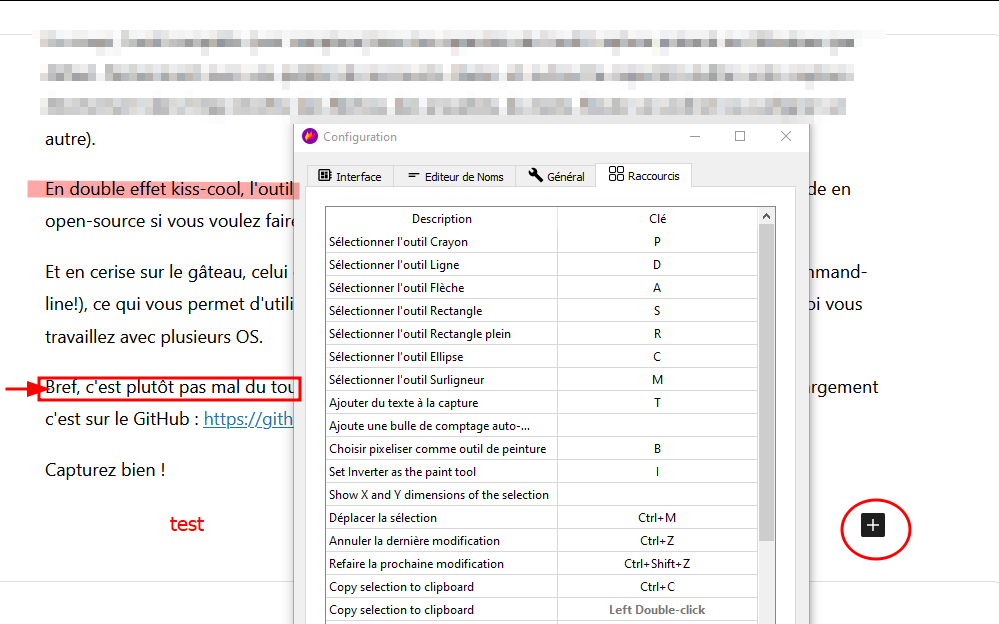

Du coup, l’outil complète (voir remplace) bien les capacités de l’outil Capture, présent sur Windows par défaut. Notamment avec une pelleté de raccourcis clavier, et surtout la capacité à éditer votre capture directement dans l’App (mettre des flèches, des encadrés, du texte, flouter un endroit ou surligner un autre).

En double effet kiss-cool, l’outil est open source, sous licence GPL3 qui oblige à conserver le code en open-source si vous voulez faire votre version quand même.

Et en cerise sur le gâteau, celui-ci est disponible pour Windows, Mac et Linux (et pilotable en ligne de commande). Tout ceci ce vous permet d’utiliser le même outil partout. Ce n’est pas négligeable si, comme moi, vous travaillez avec plusieurs OS au quotidien.

Bref, c’est plutôt pas mal du tout ce truc. Aussi je vous invite à regarder, l’essayer et probablement l’adopter. Pour les téléchargement, c’est sur le GitHub : https://github.com/flameshot-org/flameshot/releases/latest

Capturez bien !… Lire la suite