Bonjour à tous, aujourd’hui je vous parle rapidement d’un outil que je ne connaissais pas pour faire de l’OSINT : Spiderfoot. Spiderfoot est un outil assez rigolo de recherche en source ouverte (OSINT) qui permet de bien préparer ses prestations, ses redteam & pentests ou simplement stalker les collègues ;-). C’est pratique aussi pour repérer l’informatique grise ou simplement faire de la veille.

L’installation de Spiderfoot se fait tout simplement sur une Debian avec python 3, et même si le projet ne propose pas d’image docker officielle tout prête, ça reste possible et on en trouve aussi sur le docker hub faites par la communauté. Bref pas d’excuses !

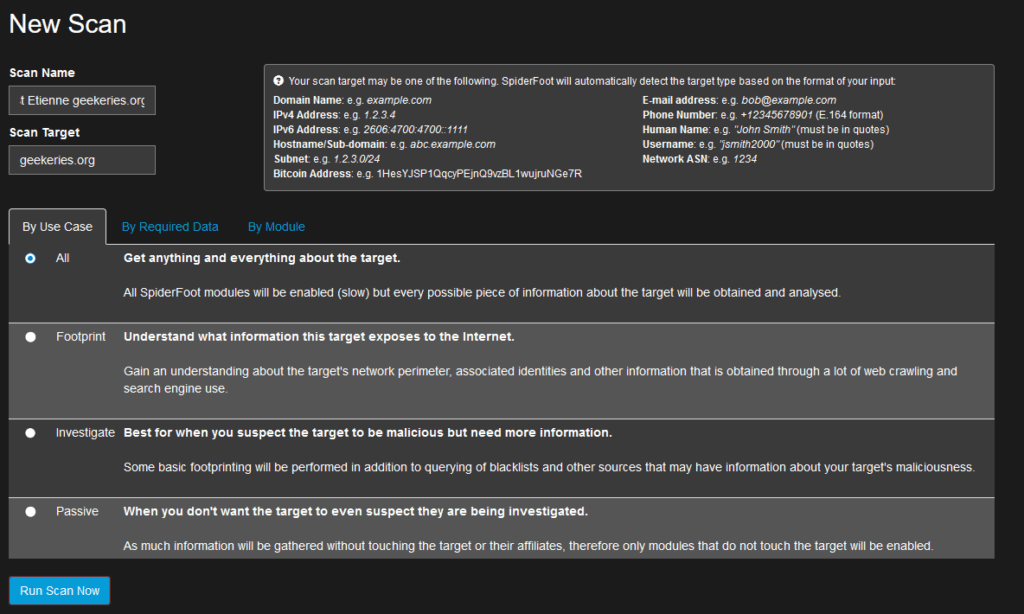

Après l’étape relou c’est de créer tout les comptes de vos bot et API : google bing, linkedin, twitter, facebook et compagnie pour pouvoir allez récupérer les informations accessibles qu’aux abonnés sur les plateforme. Mais une fois que c’est fait : vous récupérerez une IHM comme celle-ci pour configurer vos scans. Notez qu’il est possible de régler la discrétion du scan 🙂

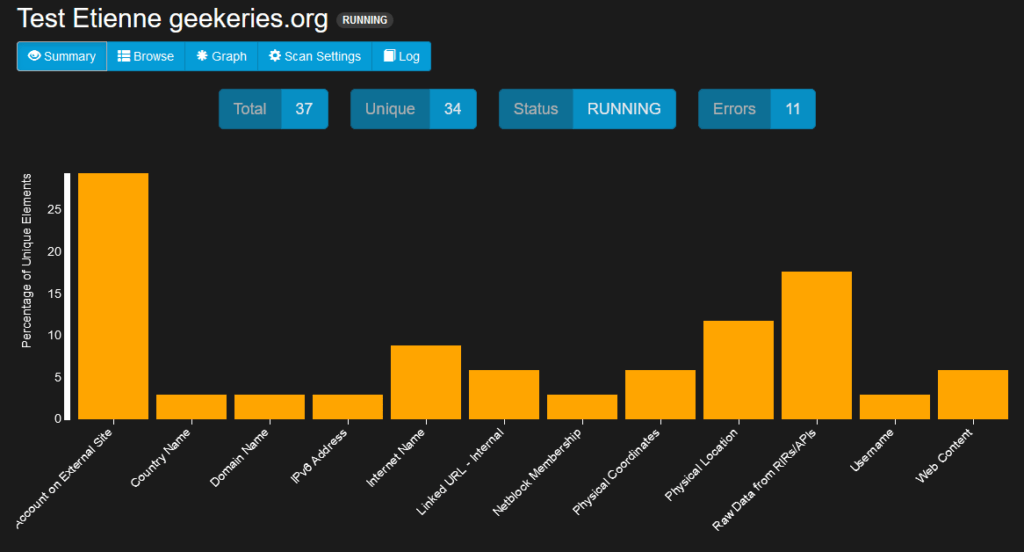

Et ensuite les résultats comme ça au bout d’un moent:

Voilà, je vous laisse tester Spiderfoot du coup, c’est bien marrant et pratique et pas si long à mettre … Lire la suite