Bonjour à tous, aujourd’hui on va se pencher sur le firewall iptables (voir netfilter aussi). Comment le mettre à jour, mettre en place quelques règles simples et puis enfin mettre en oeuvre une configuration avancée du firewall iptables.

Iptables c’est quoi ?

Iptables est un firewall pour les distributions linux. Wikipédia et d’autres articles expliquent ça bien mieux que moi, du coup je ne vais pas m’attarder là dessus. Mais pour faire simple, un pare-feu système est un logiciel qui vient contrôler les flux réseaux connectés avec votre machine. Conceptuellement, le firewall va recevoir les flux réseaux, avant la socket. Il va alors appliquer différentes règles sur ce dernier, en fonction des résultats des tests par rapport à ces règles, un firewall laissera passer la connexion vers la socket ou rejettera le flux.

Les firewalls sont indispensables de nos jours en sécurité informatique, il s’agit souvent de la 1ère ligne de défense d’une machine connectée sur internet et dans le cas de réseau d’entreprise, un des éléments vraiment efficace pour limiter les rebonds d’un attaquant dans votre réseau.

Bref, les firewalls c’est bon mangez-en…

Mettre à jour Iptables en 1.6.1

Alors sur une debian 8, c’est la version 1.4.1 qui était présente sur mon serveur. J’ai profité de ce TP pour la mettre à jour vers la dernière version. Les sources officielles sont disponibles sur le site du projet :

https://www.netfilter.org/projects/iptables/index.html

Et voici comment mettre à jour votre firewall.

Dépendances

Quelques paquets sont nécessaires à la dernière version, certains sont présents dans les dépots debian :

apt-get install libbison-dev flex

D’autres non, et sont à télécharger et installer depuis netfilter.org .

libmnl

curl -O https://www.netfilter.org/projects/libmnl/files/libmnl-1.0.4.tar.bz2 tar xvf libmnl-1.0.4.tar.bz2 cd libmnl-1.0.4/ ./configure && make make install cd .. rm -Rf libmnl-1.0.4*

libnftnl

curl -O https://www.netfilter.org/projects/libnftnl/files/libnftnl-1.0.8.tar.bz2 tar xvf libnftnl-1.0.8.tar.bz2 cd libnftnl-1.0.8/ ./configure && make make install cd .. rm -Rf libnftnl-1.0.8*

Mettre à jour iptables 1.6.1

curl -O https://www.netfilter.org/projects/iptables/files/iptables-1.6.1.tar.bz2 tar xvf iptables-1.6.1.tar.bz2 cd iptables-1.6.1 ./configure && make make install

Je vous recommande un petit reboot, suite à l’installation comme on touche à des modules kernel.

shutdown -r now

Et vous pourrez alors vérifier que la dernière version d’iptables est bien installée à l’aide de la commande :

# iptables -V iptables v1.6.1

Pour les N00bs, quelques règles simples

Conceptuellement, iptables fonctionne avec des « tables » et des « chains« . Si vous débutez avec iptables , considérez qu’il n’existe qu’une table de règles : « filter » dans la chaîne « INPUT« , et ne vous occupez pas (encore) du reste. Et vous devez simplement vous dire qu’un paquet TCP à destination de votre serveur va être analysé par chaque règle présente dans cette table de votre firewall pour décider s’il est accepté ou rejeter. On reviendra sur les autres tables dans la partie configuration avancée du firewall iptables plus tard dans ce tutoriel.

Le b.a.-ba d’un pare-feu c’est « d’ouvrir et de fermer » des ports TCP. Comprendre, autoriser des connexions sur certains ports TCP et les refuser sur les autres.

Pour la suite, je vais considérer qu’on configure le firewall d’un serveur web en ligne (type dedibox) avec seulement une IPv4 et que ce serveur héberge un site web en http (TCP/80) et https (TCP/443) et qu’il est administré en SSH (TCP/22). Tout le trafic TCP en entrée en dehors de ces 3 ports n’est donc pas légitime et ne devrait pas atteindre notre serveur.

Vous pouvez afficher les règles actuellement appliquée avec la commande

iptables -L -v -n

Qui normalement devrait initialement retourner que tout est accepté.

Chain INPUT (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination Chain FORWARD (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination Chain OUTPUT (policy ACCEPT 0 packets, 0 bytes) pkts bytes target prot opt in out source destination

On va donc commencer à appliquer des règles en ligne de commande :

iptables -A INPUT -i lo -j ACCEPT # Autoriser les flux en localhost iptables -A INPUT -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT # Autoriser les connexions déjà établies, iptables -A INPUT -p tcp -m tcp --dport 22 -j ACCEPT # Autoriser SSH, iptables -A INPUT -p tcp -m tcp --dport http -j ACCEPT # Autoriser HTTP, iptables -A INPUT -p tcp -m tcp --dport https -j ACCEPT # Autoriser HTTPS, iptables -P INPUT DROP # Politique par défaut de la table INPUT : DROP. (i.e bloquer tout le reste). iptables -P FORWARD DROP # On est pas un routeur ou un NAT pour un réseau privé, on ne forward pas de paquet.

Et c’est tout, qui a dit qu’iptables c’est compliqué à paramétrer ?

Iptables-persistent

Bon c’est bien tout ça mais il reste un petit soucis : les règles qu’on vient de configurer ne seront pas maintenues entre deux redémarrages de votre serveur. Ce qui vous oblige à les ré-appliquer à chaque reboot. C’est un peu dommage, mais il existe un paquet sous debian qui permet de recharger automatiquement un backup de règles à chaque démarrage du serveur. Il s’installe avec :

apt-get install iptables-persistent

Iptables-persistent applique au démarrage une sauvegarde de vos règles placées dans le fichier : /etc/iptables/rules.v4, et pour sauvegarder votre jeu de règles actuels dans ce fichier il suffit de faire :

iptables-save > /etc/iptables/rules.v4

Ce qui permettra à ces règles de s’appliquer après chaque reboot.

Comprendre Iptables pour les G33K.ette.s

Bon si vous êtes un $crIpT kIddI3, vous devriez vous arrêtez là. Pour les autres, Iptables c’est très très puissant comme outils, vous pouvez lui faire faire beaucoup de choses, du log des connexions sur le systèmes aux règles anti-DDOS et anti-portscan en passant par l’équilibrage charge des connexions entrantes sur vos CPU. Autant vous dire qu’il y a du boulot et qu’on va allègrement dépasser les cinq lignes de configurations précédentes…

Mais avant de recevoir ces règles on va devoir rentrer un petit plus en détails dans le fonctionnement d’Iptables.

Chains & Table

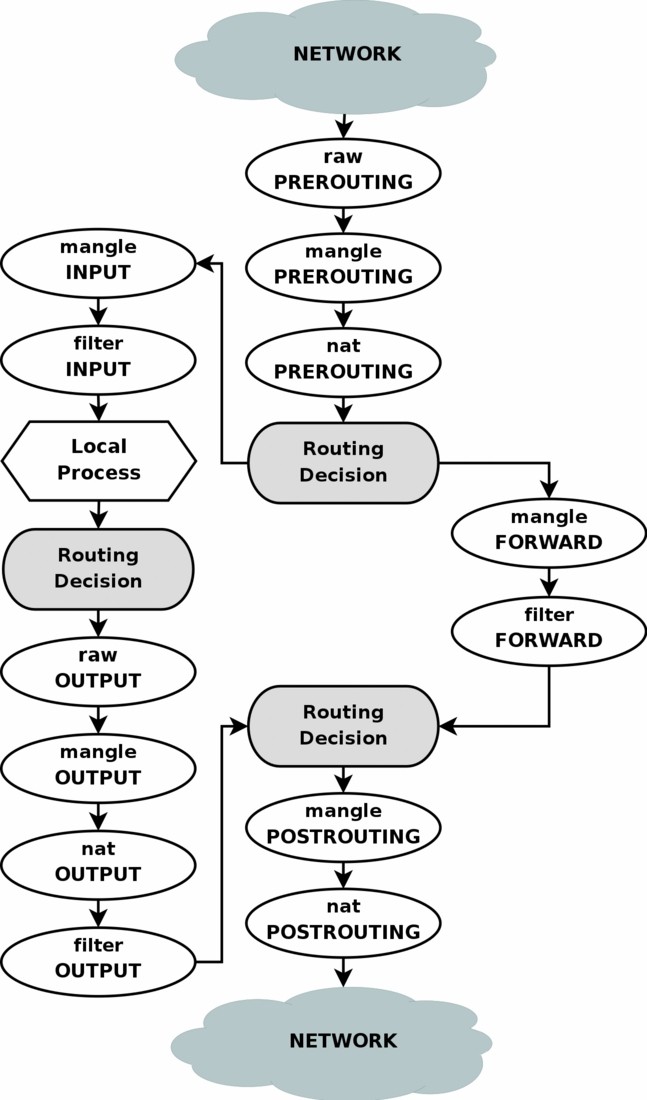

Le site Iptables.info fournis un excellent schéma pour comprendre le cheminement que va faire un paquet dans iptables :

Dans le cadre d’un filtrage de sécurité pour le serveur web décrit plus haut, ce sont les chains PREROUTING et INPUT qui vont nous intéresser. Les autres auront un intérêt si vous positionnez votre firewall en coupure (sur un routeur par exemple). Ici seules les connexions entrantes à destination de notre serveur sont intéressantes.

Un paquet à destination de notre serveur va donc passer dans l’ordre par les tables suivantes :

- PREROUTING – raw

- PREROUTING – mangle

- PREROUTING – nat

- INPUT – mangle

- INPUT – filter

Et si ce paquet ne se fait pas droper par une de ces table, et atteint une règle finissant en ACCEPT (puisqu’on a mis une policy DROP sur INPUT), il sera transféré vers le service réseau demandé.

Règles, tables, chains : pourquoi tant d’objets ?

Alors pourquoi définir certaines règles dans une table plutôt qu’une autre ? Et bien pour des raisons de performances, assez logiquement : plus un paquet est « dropé » tôt par iptables et moins il aura consommé de ressources systèmes puisqu’il sera passé par moins de test dans iptables. Mais dans ce cas, pourquoi ne pas mettre toutes nos règles en PREROUTING – raw ? Simplement parce que les couples « chains-table » d’iptables ne permettent pas tous d’effectuer les mêmes opérations. Si les règles dans INPUT-filter permettent de définir des règles très complexes, elles seront aussi plus consommatrices de ressources CPU que les règles en PREROUTING qui ne peuvent exprimer que des tests « simples » mais aussi très rapide à traiter.

La conséquence de tout ça c’est que vous avez intérêt à remonter autant que possible vos règles « vers le haut » dans le schéma pour essayer de droper un maximum de paquets en PREROUTING la où cela consommera le moins de ressources et ne garder que les règles compliquées dans INPUT-filter pour bloquer les attaques les plus évoluées.

Et les performances, quand on se mange un attaque DDOS ça compte !

Configuration avancée du firewall iptables… pour les G33K.ette.s

Sysconfig time !

Et malheureusement, une partie des règles que l’on va définir ci-dessous nécessites des réglages noyaux particuliers. Je ne détaille pas tous les réglages : la plupart trouve leur explication dans les sources que j’ai référencées à la fin de cet article. Allons-y, il faut modifier le fichier /etc/sysctl.conf sur votre serveur pour ajouter les réglages suivants :

# Enable Spoof protection (reverse-path filter) Turn on Source Address Verification in all interfaces to prevent some spoofing attacks net.ipv4.conf.default.rp_filter=1 net.ipv4.conf.all.rp_filter=1 # Enable SYN Cookie net.ipv4.tcp_syncookies=1 # Do not accept ICMP redirects (prevent some MITM attacks) net.ipv4.conf.all.accept_redirects = 0 net.ipv6.conf.all.accept_redirects = 0 # Accept ICMP redirects only for gateways listed in our default gateway list (enabled by default) net.ipv4.conf.all.secure_redirects = 1 # Do not send ICMP redirects (we are not a router) net.ipv4.conf.all.send_redirects = 0 # Do not accept IP source route packets (we are not a router) net.ipv4.conf.all.accept_source_route = 0 net.ipv6.conf.all.accept_source_route = 0 #do not allow ACK pkts to create new connection (normal behavior SYN->, <-SYN,ACK, ACK->) net.netfilter.nf_conntrack_tcp_loose=0 #enable TCP timestamps as SYN cookies utilize this TCP net.ipv4.tcp_timestamps=1 #Conntrack Entry Tuning (Calculate your own values ! depending on your hardware) net.netfilter.nf_conntrack_max=200000

Plus un dernier tweak :

echo 'options nf_conntrack hashsize=500000' > /etc/modprobe.d/nf_conntrack.conf # (Calculate your own values ! depending on your hardware)

mais qui nécessite un reboot pour être appliquée, donc on le place directement :

echo 500000 > /sys/module/nf_conntrack/parameters/hashsize

Vous pouvez alors appliquer ces modifications ainsi :

sysctl -p

Passons aux règles iptables.

Configuration avancée du firewall iptables

Note : A partir de maintenant je ne donne plus les règles à appliquer dans le format « ligne de commande » mais dans le format fichier de sauvegarde iptables issue du iptables-save. Pour appliquer ces nouvelles règles il faut alors modifier le fichier/etc/iptables/rules.v4, et exécuter commande suivante :

iptables-restore < /etc/iptables/rules.v4Ce mode de fonctionnement permet d’appliquer plusieurs règles « en même temps » et en travaillant sur un fichier. Ce qui est plus pratique que d’appliquer des modifs en live sans se rappeler de la ligne précédente…

Règles anti « bordel d’internet »

Vous seriez surpris du nombre de tentatives de connexions TCP bizarres qu’on trouve sur Internet : Xmas Scan par nmap n’est un exemple avec toutes les flags TCP à 1. Du coup, voici un jeu de règles permettant de rejeter sans trop se poser de questions les connexions TCP avec des combinaisons de flag impossibles ou improbables :

*mangle # paquet avec SYN et FIN à la fois -A PREROUTING -p tcp -m tcp --tcp-flags FIN,SYN FIN,SYN -j DROP # paquet avec SYN et RST à la fois -A PREROUTING -p tcp -m tcp --tcp-flags SYN,RST SYN,RST -j DROP # paquet avec FIN et RST à la fois -A PREROUTING -p tcp -m tcp --tcp-flags FIN,RST FIN,RST -j DROP # paquet avec FIN mais sans ACK -A PREROUTING -p tcp -m tcp --tcp-flags FIN,ACK FIN -j DROP # paquet avec URG mais sans ACK -A PREROUTING -p tcp -m tcp --tcp-flags ACK,URG URG -j DROP # paquet avec PSH mais sans ACK -A PREROUTING -p tcp -m tcp --tcp-flags PSH,ACK PSH -j DROP # paquet avec tous les flags à 1 <=> XMAS scan dans Nmap -A PREROUTING -p tcp -m tcp --tcp-flags FIN,SYN,RST,PSH,ACK,URG FIN,SYN,RST,PSH,ACK,URG -j DROP # paquet avec tous les flags à 0 <=> Null scan dans Nmap -A PREROUTING -p tcp -m tcp --tcp-flags FIN,SYN,RST,PSH,ACK,URG NONE -j DROP # paquet avec FIN,PSH, et URG mais sans SYN, RST ou ACK -A PREROUTING -p tcp -m tcp --tcp-flags FIN,SYN,RST,PSH,ACK,URG FIN,PSH,URG -j DROP # paquet avec FIN,SYN,PSH,URG mais sans ACK ou RST -A PREROUTING -p tcp -m tcp --tcp-flags FIN,SYN,RST,PSH,ACK,URG FIN,SYN,PSH,URG -j DROP # paquet avec FIN,SYN,RST,ACK,URG à 1 mais pas PSH -A PREROUTING -p tcp -m tcp --tcp-flags FIN,SYN,RST,PSH,ACK,URG FIN,SYN,RST,ACK,URG -j DROP

On peut également établir d’autres règles de filtrage triviales basées sur les IP sources en dropant tout ce qui arrive d’un réseau privé/réservé. C’est du spoofing d’IP source, c’est très peu probable pour un serveur avec uniquement une IP publique sur Internet.

*mangle -A PREROUTING -s 224.0.0.0/8 -j DROP -A PREROUTING -s 169.254.0.0/16 -j DROP -A PREROUTING -s 172.16.0.0/12 -j DROP -A PREROUTING -s 192.0.2.0/24 -j DROP -A PREROUTING -s 192.168.0.0/16 -j DROP -A PREROUTING -s 10.0.0.0/8 -j DROP -A PREROUTING -s 0.0.0.0/8 -j DROP -A PREROUTING -s 240.0.0.0/5 -j DROP -A PREROUTING -s 127.0.0.0/8 ! -i lo -j DROP

Et voilà, après j’ai quelques règles bonus dans le même genre que je vous met à la fin.

Règles anti-DDOS

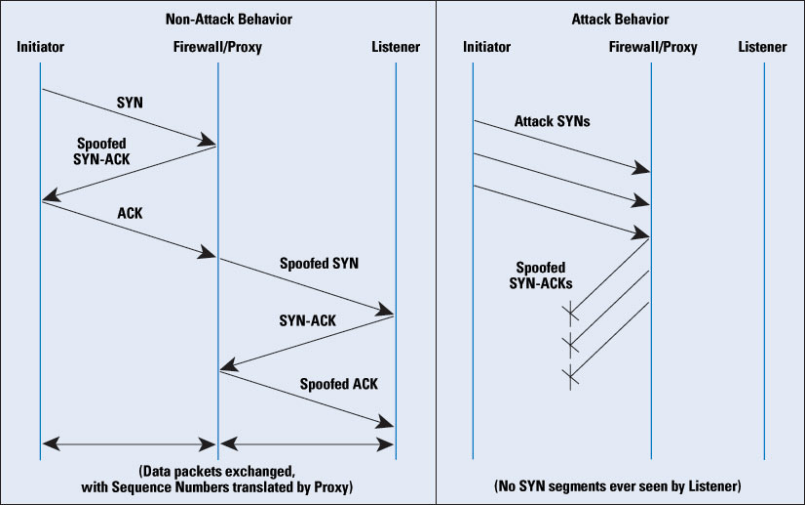

Le principe d’un DDOS est de saturer le serveur de requêtes jusqu’a ce qu’il s’effondre par manque de ressources. La défense locale au serveur consiste à droper le plus efficacement possible toutes les demandes de connexions anormales. Il existe différent type de DDOS, certains se contente de spammer des SYN vers votre serveur (en espérant ouvrir plein de connexions en attente, et saturer votre machine de connexion en attente) et d’autre allant un peu plus loin dans le 3-way handshake TCP (3WHS) toujours avec le même objectif. L’idée dans la tête de l’attaquant c’est de faire plein d’opérations peu coûteuses pour lui (établir des connexions TCP avec votre serveur et ne pas les suivre) et coûteuses pour votre machine (garder ouvertes tout un tas de connexions en attentes ou inactive)

Loose et invalid state

Un des premières règles consiste à désactiver le mode « loose » (ça ne s’invente pas) de votre kernel. Ce dernier autorise par défaut un paquet ACK ouvrir une connexion sur votre serveur (sautant ainsi les deux premières étapes du 3WHS).

On a déjà fait ça plus haut en mettant l’option nf_conntrack_tcp_loose à 0 dans le kernel. Combiné ça avec une règle qui drop les connexions dans un état invalide et vous empêchez ces paquets ACK d’établir des connexions avec votre serveur.

*filter -A INPUT -m state --state INVALID -j DROP

SynProxy

Synproxy est un mécanisme introduit dans la 1.4.1 d’iptables pour permettre de répondre efficacement aux attaques par SYN flooding (i.e. noyer le serveur sous des demandes de SYN qui ne seront pas suivi ACK). Le principe est de sortir les paquets SYN du connection-tracker d’iptables (conntrack) dont les opérations sont assez coûteuses en ressources et d’établir à la places les connexions au travers d’un proxy-TCP optimisé pour traiter spécifiquement ce type de demandes et ne transmettre à votre serveur que les connexions TCP correctement établies.

On peut le mettre en place à l’aide des lignes suivantes :

*raw # 1. en -t raw, les paquets TCP avec le flag SYN à destination des ports 22,80 ou 443 ne seront pas suivi par le connexion tracker (et donc traités plus rapidement) -A PREROUTING -i eth0 -p tcp -m multiport --dports 22,80,443 -m tcp --tcp-flags FIN,SYN,RST,ACK SYN -j CT --notrack *filter # 2. en input-filter, les paquets TCP avec le flag SYN à destination des ports 22,80 ou 443 non suivi (UNTRACKED ou INVALID) et les fais suivre à SYNPROXY. # C'est à ce moment que synproxy répond le SYN-ACK à l'émeteur du SYN et créer une connexion à l'état ESTABLISHED dans conntrack, si et seulement si l'émetteur retourne un ACK valide. # Note : Les paquets avec un tcp-cookie invalides sont dropés, mais pas ceux avec des flags non-standard, il faudra les filtrer par ailleurs. -A INPUT -i eth0 -p tcp -m multiport --dports 22,80,443 -m tcp -m state --state INVALID,UNTRACKED -j SYNPROXY --sack-perm --timestamp --wscale 7 --mss 1460 # 3. en input-filter, la règles SYNPROXY doit être suivi de celle-ci pour rejeter les paquets restant en état INVALID. -A INPUT -i eth0 -p tcp -m multiport --dports 22,80,443 -m tcp -m state --state INVALID -j DROP

Cette partie mérite qu’on s’y attarde un peu. La première règle se fait en PREROUTING-raw dès la réception du paquet, empêchant ainsi toute consommation inutile de mémoire. Notre paquet passera ensuite en PREROUTING-mangle, permettant de filtrer les paquets anormaux, et arrivera alors à la règle 2 ou SYN-PROXY fera son boulot créer des connexions ESTABLISHED seulement lorsque le client effectue un 3WHS valide. La dernière règle rejette enfin toutes les connexions restantes dans un état INVALID, appliquant au passage la protection contre les états invalides qu’on a vu juste avant.

Maîtrise de charge

Bon on s’est protégé des DDOS simples à base de SYN et de ACK TCP, mais on ne fait rien pour gérer un surnombre de connexions normales qui atteignent l’état ESTABLISHED. Potentiellement toutes ces connexions sont légitimes, du coup soit on laisse tout passer, soit on essaye de limiter la casse.

Pour cela, une technique consiste à regrouper les IP sources par bloc de 256 (i.e par subnet source en /24) et de n’autoriser qu’un nombre maximum de demandes de connexions SYN par seconde pour chaque subnet. On peut faire ça avec le module hashlimit. Cela aura le mérite mettre un plafond de connexion par seconde vers votre serveur par groupe de 256 IP.

*raw -A PREROUTING -i eth0 -p tcp -m tcp --syn -m multiport --dports 22,80,443 -m hashlimit --hashlimit-above 200/sec --hashlimit-burst 1000 --hashlimit-mode srcip --hashlimit-name syn --hashlimit-htable-size 2097152 --hashlimit-srcmask 24 -j DROP

On peut appliquer une règle similaire sur le nombre de connexions maximum autorisées en simultané par une seule IP source à l’aide du module connlimit.

*filter -A INPUT -i eth0 -p tcp -m connlimit --connlimit-above 100 -j REJECT

Ce qui empêchera une seule IP de créer un nombre insensé de connexions avec votre serveur.

Blacklisting portscanner

Une technique que l’on a pas abordée pour l’instant c’est le portscan, un petit man nmap vous en dira plus si vous ne savez pas ce que c’est. En gros, un attaquant cherche à découvrir quels sont les services ouverts sur votre serveur et va tenter d’établir une connexion TCP (plus ou moins valide) sur tous les ports courants, voire carrément les 65535 ports, et attendre la réponse du serveur pour détecter ceux ouvert.

Une première technique consiste à limiter le nombre de paquets typique d’un scan, Il y a cet article qui explique bien comment on fait ça. Mais pour ma part, je ne vois pas l’intérêt de limiter ce qu’on peut droper directement… du coup la plupart de mes règles anti « bordel d’internet » plus haut avec le SYNPROXY force déjà l’attaquant à faire un 3WHS dans les règles pour voir ce qui se passe la ou c’est ouvert, et la policy DROP en INPUT jettera tout le reste…

Du coup on peut passer à une règle que je trouve plus rigolote, qui consiste à « piéger des ports » qui ne sont pas utilisés sur la machine, et blacklister pour un certains temps les machines qui essayer de s’y connecter.

On peut faire ça avec les règles suivantes.

*filter -A INPUT -m recent --rcheck --seconds 86400 --name portscan --mask 255.255.255.255 --rsource -j DROP -A INPUT -m recent --remove --name portscan --mask 255.255.255.255 --rsource -A INPUT -p tcp -m multiport --dports 25,445,1433,3389 -m recent --set --name portscan --mask 255.255.255.255 --rsource -j DROP

Alors attention avec cette règle, un attaquant motivé qui s’en rendrait compte, pourrait forger des paquets TCP (qui a dit Scapy ?) à destination d’un de ces ports mais avec des IP sources fausses. Conséquence : votre serveur va se mettre à blacklister tout internet pour 24h si l’attaquant décide de parcourir la plage IPv4 complète… Du coup, c’est une règle qui fonctionne bien sur un petit serveur perso sans prétention mais je n’irai pas la mettre en production sur un frontal-web d’une grande boite… Et pensez à mettre en whitelist votre IP personnelle ou du boulot avec cette règle, ça vous évitera de vous faire jeter pour 24h le jour ou vous l’aurez oublié et que vous lancerez un scan de votre machine :

! -s <IPperso>,<IPboulots>[/NETMASK]

Notez aussi que vous pouvez voir quelles sont les IP blacklistées dans le fichier :

/proc/net/xt_recent/portscan

Enfin, il est bon de noter que la table du module « recent » est limitée a 100 entrées (par défaut). C’est (très) rapidement plein pour l’usage que je vous présente ici (et pour un serveur exposé sur Internet) ce qui limite son intérêt. Aussi je vous conseille d’augmenter la taille de cette table en créant un fichier « modprod.conf » (pour régler une option de ce module kernel) pour augmenter cette limite et que cela s’applique au démarage de la machine :

echo "options xt_recent ip_list_tot=2048" > /etc/modprobe.d/xt_recent.conf # Ajuster la valeur selon la capacité de votre serveur. Il faut un reboot pour qu'elle soit appliquée.

C’est bon moyen de faire une liste d’IP pourries sur lesquels tester un nmap…^^

Et enfin, accepter les connexions sur des port.

Déjà vu plus haut, pour finir on autorise enfin des connexions entrantes :

*filter -A INPUT -i lo -j ACCEPT -A INPUT -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT -A INPUT -p tcp -m multiport --dports 22,80,443 -j ACCEPT

Bonus

Bon il me reste quelques règles bonus ou optionnelles à vous proposer, en liste à la Prévert :

On dégage le ping :

*mangle -A PREROUTING -p icmp -j DROP

Bloquer la fragmentation TCP

*mangle -A PREROUTING -f -j DROP

Notez pour finir que Fail2ban ajoute tout seul des règles dans votre firewall iptables, mais j’en ai déjà parlé dans cet article.

Conclusion

Ça vous a paru long ? je n’ai fais qu’effleurer la surface de l’iceberg iptables, je vous invite à parcourir les 2477 lignes du man iptables-extensions pour vous rendre compte des possibilités offerte par iptables. Dans les choses sympa que je vous invite à creuser par vous même :

- La target LOG qui vous permettra de journaliser les connexions qui vous intéresses (méfiez-vous ça peut cracher un paquet de lignes). Voir cet article sur le sujet des logs avec iptables.

- Le module CPU pour mettre en oeuvre une répartition de charge de l’établissement des connexions TCP sur les différents CPU de votre serveur.

- Le module time qui permet par exemple de fermer un service automatiquement le weekend ou à certaines heures.

Voilà, j’ai eu du mal à trouver un ensemble de règles « à peu près correctes » dehors (par contre j’ai trouvé pas mal de n’importe quoi…^^). Donc j’espère que ça en aidera certains, et posez vos questions dans les commentaires !

Sources

- http://rhelblog.redhat.com/2014/04/11/mitigate-tcp-syn-flood-attacks-with-red-hat-enterprise-linux-7-beta/

- https://netoptimizer.blogspot.fr/2014/04/basic-tuning-for-network-overload.html

- https://javapipe.com/ddos/blog/iptables-ddos-protection/

- https://linux.developpez.com/iptables/?page=correspondances#LXIV-C-8

- https://github.com/netoptimizer/network-testing/blob/master/iptables/iptables_synproxy.sh

- https://people.netfilter.org/hawk/presentations/nfws2014/iptables-ddos-mitigation_RMLL.pdf

- https://making.pusher.com/per-ip-rate-limiting-with-iptables/

- https://www.mad-hacking.net/documentation/linux/security/iptables/rate-limiting.xml

- https://github.com/firehol/firehol/wiki/Working-with-SYNPROXY

- man iptables

- man iptables-extensions

Bonjour,

Tout ça est il encore valable sur Debian10 ? il n’y a pas eu un changement dans iptables avec le passage à nftables ?

En tout merci pour toutes ces explications bien détaillées. !! 🙂

Hello znet,

Bahbécoute le serveur est sous buster depuis la rentrée, j’ai repris en gros ce que j’explique dans cet article. Ça fonctionne. J’ai pas eu le temps de creuser les impact du passage à nftables, si tu constate des écarts je prend volontiers ton retour ! Merci pour ton message !

@+

Hello!

Superbe boulot ! J’en ai profité pour repassé faire un tour sur mon FW en iptables pour vérifier 2 ou 3 truc!

J’ai retrouvé des lignes que je n’ai pas vu sur ton post et je souhaiterais savoir ce que tu en penses?

# Desactiver les ICMP broadcasts

if [ -w /proc/sys/net/ipv4/icmp_echo_ignore_broadcasts ]; then

echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_broadcasts

fi

# ignorer les bogs ICMP errors

if [ -w /proc/sys/net/ipv4/icmp_ignore_bogus_error_responses ]; then

echo 1 > /proc/sys/net/ipv4/icmp_ignore_bogus_error_responses

fi

Salut et merci pour ton commentaire.

Et oui, les paramétrage que tu proposes sont loin d’être bêtes et ils pourraient se rajouter dans mon /etc/sysctl.conf dans ce post. Je ne connais pas de systèmes « moderne » que s’appuie encore beaucoup sur ICMP et encore moins en broadcast. Donc je pense que les ignorer ne posera pas trop de problème. Le gain de sécu restant faible, les attaques ICMP n’étant pas la majorité de ce qu’on prend.

Hello la compagnie !

Merci pour ton site, je viens régulièrement voir ce que tu proposes et je trouve ça super top de partager ton savoir. Surtout tes trucs de « barbus ».

@+ dans le bus !

Avec plaisir, et merci pour ton message : ça flatte toujours l’égo… ce qui ne fait pas de mal ! ^^

Pour info, ton commentaire est le 100ème du le site ! \o/

Félicitations, tu n’as rien gagné par contre… 🙁

bonjour,

j’ai un problème de connexion de mon serveur web http.

si j’arrete iptables c’est impec!

si je remets iptables ça marche pas.

j’ai essayé avec tes conseils mais pas mieux

iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

ACCEPT all — anywhere anywhere state RELATED,ESTABLISHED

ACCEPT icmp — anywhere anywhere

ACCEPT all — anywhere anywhere

ACCEPT tcp — anywhere anywhere state NEW tcp dpt:ssh

REJECT all — anywhere anywhere reject-with icmp-host-prohibited

ACCEPT all — anywhere anywhere

ACCEPT all — anywhere anywhere ctstate RELATED,ESTABLISHED

ACCEPT tcp — anywhere anywhere tcp dpt:ssh

ACCEPT tcp — anywhere anywhere tcp dpt:http

ACCEPT tcp — anywhere anywhere tcp dpt:https

ACCEPT all — anywhere anywhere

ACCEPT all — anywhere anywhere ctstate RELATED,ESTABLISHED

ACCEPT tcp — anywhere anywhere multiport dports ssh,http,https

Chain FORWARD (policy ACCEPT)

target prot opt source destination

REJECT all — anywhere anywhere reject-with icmp-host-prohibited

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

Bonjour,

les règles iptables s’appliquent « dans l’ordre » : tu peux afficher cet ordre avec l’option « –line-numbers » (je te recommande aussi d’utiliser les options -n et -v, voir le man iptables).

Dans ton cas, quand un paquet arrive, à priori, il suit ce chemin dans la table INPUT (en supposant qu’il n’y a rien dans RAW ou MANGLE) :

1 – ACCEPT all — anywhere anywhere state RELATED,ESTABLISHED # si la connexion est déjà établie on l’accepte.

2 – ACCEPT icmp — anywhere anywhere # si c’est un ping on l’accepte.

3 – ACCEPT all — anywhere anywhere # la je comprend pas trop, mais sans spécification de l’interface ou l’état de la connexion ni de l’ordre des lignes, je ne suis pas certain que cette règle fasse son job (qui serait de tout autoriser, donc pas bien, hein, sauf si c’est sur l’interface « lo »), il me faudrait la sortie avec -n -v –line-numbers pour te dire exactement ce qu’elle fait.

4 – ACCEPT tcp — anywhere anywhere state NEW tcp dpt:ssh # on autorise les nouvelles connexion en SSH.

5 – REJECT all — anywhere anywhere reject-with icmp-host-prohibited <= on refuse tout, peu importe ce qu'il y a derrière. Du coup, toutes les règles du dessous ne sont jamais accédées (et ACCEPT HTTP(S) ne passe jamais).En solution, si tu suis, pas à pas, le § "Pour les N00bs, quelques règles simples" de cet article, et après un reset de ta conf iptables (attention à ne pas te couper l’accès si tu es sur un serveur distant). Tu retombera sur tes pieds je pense.

Tu nous donnera l’adresse ton site web ? s’il est public… ça ne fait jamais de mal un peu de pub gratuite. 😉

@+