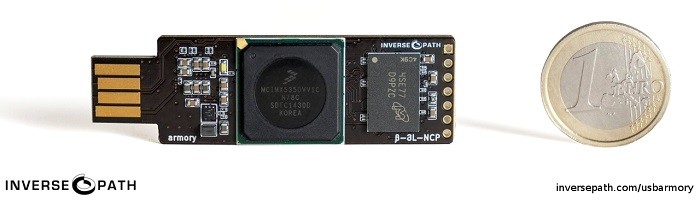

Salut à tous, Récemment j’ai aidé un collègue à déployer un OS Kali linux sur une USBArmory. Dans les fait ce n’est pas très compliqué mais la doc officielle fournie par Kali est un peu légère et celle que l’on trouve sur le Google Group de l’USBArmory (doc) est horriblement compliquée par rapport à ce qu’il y a réellement besoin de faire. Donc c’est parti, comment claquer une image Kali linux sur une USBArmory ?

Installer Kali linux sur une USBArmory

- Télécharger l’image pour USBArmory sur le site officiel de kali.

- Extraire le « .img » de l’archive « .xy » en avec 7zip par exemple.

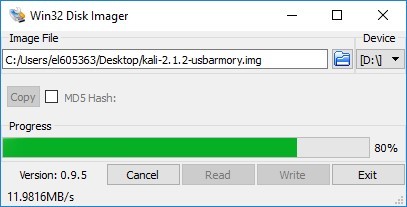

- Copier l’image sur la carte micro SD de votre USBArmory avec Win32diskImager (ou dd sous linux):

- Remettre la carte MicroSD sur l’USBArmory et brancher la clé sur une machine Linux ou Windows et la laisser booter (i.e. la LED clignote).

- Configurer la carte réseau USB/RNDIS associée à la clé avec l’IP 10.0.0.2 (pas de GW pour l’instant)

À partir de là, ça devrait fonctionner tout seul avec un simple :

ssh root@10.0.0.1 #password: toor

Si vous avez des problèmes pour charger un drivers compatible avec la clé sous Windows je vous invite à jeter un œil à mon article précédent sur le sujet.

Fournir un accès Internet à l’USBArmory

Pour avoir l’accès à Internet sur la clé, selon votre système hôte :

Sur un hôte Linux :

Il faut monter un NAT local pour forwarder le trafic en provenance de la clé, en tant que root :

echo 1 > /proc/sys/net/ipv4/ip_forward #autorise le forwarding IP iptables -t nat -A POSTROUTING -s 10.0.0.1/32 -o <interface_exemple=epn5s0|eth0|wlan0> -j MASQUERADE

Avec un hôte Windows :

Les explications du wiki d’USBArmory sont assez limpides, Sinon, il existe aussi une procédure complète est accessible là. Notez que pour ma part, en plus de cette procédure, j’ai dû activer le routage IP sur mon Windows 10. Ça se fait bien dans une console PowerShell :

Set-ItemProperty -Path HKLM:\system\CurrentControlSet\services\Tcpip\Parameters -Name IpEnableRouter -Value 1 Set-Service RemoteAccess -StartupType Automatic Start-Service RemoteAccess

Et vous pouvez vérifier la configuration du routage IP à l’aide de :

ipconfig /all Configuration IP de Windows Nom de l’hôte . . . . . . . . . . : Suffixe DNS principal . . . . . . : my.domain.tld Type de noeud. . . . . . . . . . : Hybride Routage IP activé . . . . . . . . : Oui Proxy WINS activé . . . . . . . . : Non

DNS filtré

Enfin, si le DNS 8.8.8.8 de Google n’est pas accessible de chez vous : pensez à modifier le fichier /etc/resolv.conf pour spécifier un ou plusieurs DNS accessibles depuis le poste.

Et c’est tout ! À partir de là, vous avez une Kali sur une clé USB qui accède au réseau du poste sur lequel elle est branchée et fournie toutes ses capacités offensives. Ça laisse de quoi jouer, par exemple si on vous dit que les postes de travail sont « blindés » et qu’il n’est pas possible pour un utilisateur d’installer une Kali sur le SI. J’aime bien la notion de « capacité de projection » (comme diraient les militaires) qu’apporte cette solution.

@+