Salut à tous, ça fait un bon bout de temps que j’ai rien posté : janvier a été bien rempli. On va repartir doucement avec un petit tuto. Récemment on a reçut au boulot quelques USBArmory d’InversePath. Et du coup je me dis que c’est l’occasion de vous faire quelques tutoriels de prise en main d’une USBArmory.

USBArmory, la clé USB qui n’en est pas une.

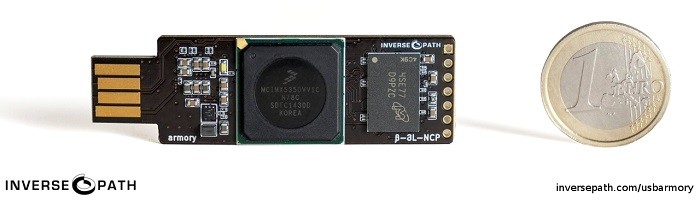

Déjà c’est quoi une USBArmory ? c’est très simplement un ordinateur avec une puce ARM à 800Mhz, 512MB de RAM et une carte micro SD en guise de disque dur. Une grosse différence avec un Raspberry Pi 2 c’est que l’ensemble tient sur un PCB de la taille d’une clé USB. L’autre gros point c’est que comme la carte est toute petite, il n’y a qu’un seul périphérique d’Entrée/Sortie : le port USB. Pas de sortie HMDI pour l’écran, pas de port USB « host » pour brancher un clavier ou une souris. De même l’alimentation se fait également via le port USB.

Du coup cela limite les usages au « parasitage » d’ordinateur existants. Tenez, je vous met une photo de ce que ça rend une fois branchée sur un port … Lire la suite