Salut à tous, aujourd’hui on fait le point sur les attaques par clés USB. Vous avez entendu parler de ces attaques « théoriques » ou un attaquant dépose une ou des clés USB pourries sur le parking de l’entreprise, puis attends gentiment que les utilisateurs du SI la branche pour « voir ce qu’il y dessus » ?

Alors bon, même si les attaques hardware sont à la mode, il semble qu’elles soient « limitées » dans la réalité, surtout à cause des moyens qu’elles nécessitent :

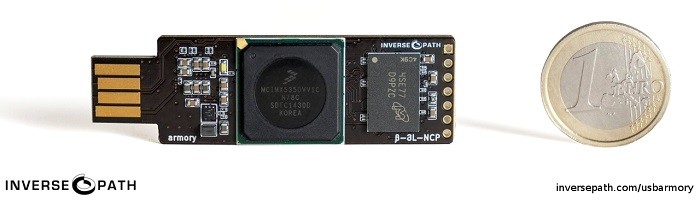

- D’abord, il faut acheter du matériel, parfois relativement coûteux, surtout s’il ne s’agit pas de clés USB classique.

- Parfois il faut customiser le matériel : boitier, apparence, firmware, software.

- On doit alors se déplacer physiquement pour les déposer.

- Pour finir, avec un taux de réussite très aléatoire.

Attaques par clés USB, Desktop.ini et Hash NTLM

Pour finalement un impact qui me semblait jusqu’ici « limité » à un accès plus ou moins privilégié à la machine qui reçoit la clé… C’est à dire moins intéressant qu’une bête campagne de mails piégés. Du coup, je suis un peu tombé de ma chaise en lisant cet article (à lire!), ou le « petit Kevin » … Lire la suite