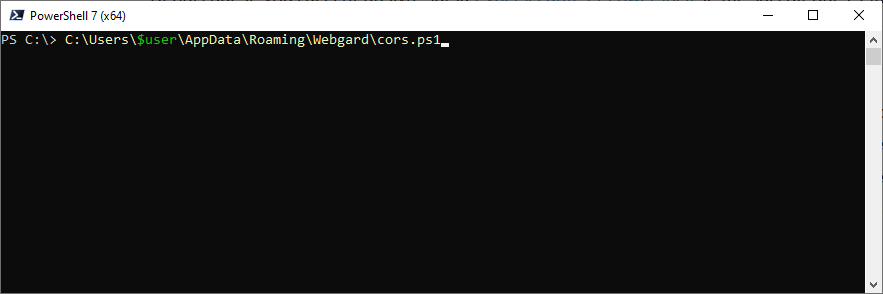

Hello à tous, c’est la rentré et cette été je suis tombé sur un malware PowerShell Cors.ps1, plutôt rigolo, chez un pote. Depuis que je vous ai écrit un livre sur la Cybersécurité et PowerShell, je me suis dit que c’était un bon article pour la rentrée. L’avantage c’est que je peux vous le partager, d’autant que je n’ai pas trouvé trop de littérature dessus sur les sources habituelles et que le truc à pas l’air trop connus.

En terme de vecteur d’infection, cherchez pas, c’était l’installation d’un jeu vidéo piraté :-). Comme quoi, quand on vous le dit… C’est pas bien, toussa-toussa, vous êtes des grands garçon : vous faites ce que vous voulez. Le jeu piraté marchait bien, mais se mettait à ramer comme pas possible régulièrement, pas trop après un reboot et puis ça revenait au bout de 30/60min. Pas de symptômes sur le bureau, tous les graphe CPU/GPU était à zéro dans le gestionnaire de tâche. Un peu aléatoire, mais globalement son PC fonctionnait pas très bien depuis quelques temps.

Bref, je jette un oeil avec autoruns voir ce qui démarre en tâche plannifiée avec la machine et j’en sors vite deux bien cheloux :… Lire la suite