Bonjour à tous, aujourd’hui je continue mes TP forensics et on va s’attaquer aux Shellbags (sacs à coquillage 🙂 ) et leur utilisation pour l’analyse à froid.

C’est quoi les Shellbags ?

Le plus simple pour réaliser ce que sont les Shellbags est de constater que lorsque vous fermer et rouvrez l’explorateur Windows, la fenêtre de celui-ci est rouverte exactement à la même position, avec la même taille de fenêtre et le même ordonnancement des éléments. Bah voilà, les shellbags ça sert à ça et donc à améliorer l’expérience utilisateur. Donc lorsqu’un utilisateur ouvre un répertoire ou change un élément de configuration d’une fenêtre (tri, affichage), un ShellBag est créé.

C’est où et il y a quoi dans un ShellBag ?

Alors contrairement au prefetch qu’on a vu la semaine dernière. Les Shellbags ne sont pas stockés sous forme de fichier mais dans le registre. Les clés qui nous intéressent aujourd’hui sont :

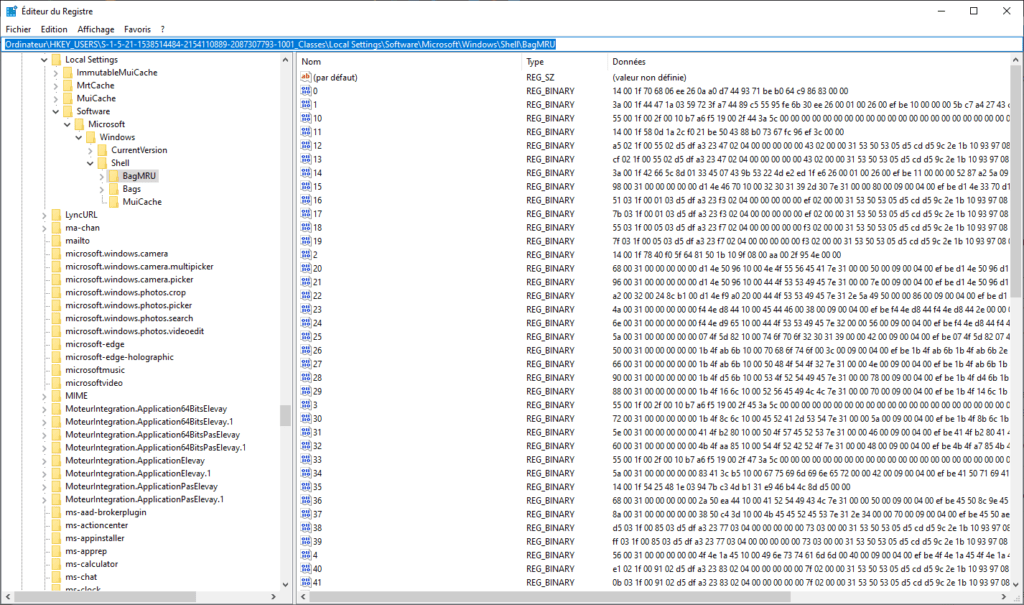

HKCU\Software\Microsoft\Windows\Shell\BagMRUHKCU\Software\Microsoft\Windows\Shell\BagsHKU\{SID}_Classes\LocalSettings\Software\Microsoft\Windows\Shell\BagMRUHKU\{SID}_Classes\LocalSettings\Software\Microsoft\Windows\Shell\Bags

(Pour les anciens, sous Windows XP et 2003 le chemin de registre est : HKU\{SID}\Software\Microsoft\Windows\Shell\ et HKU\{SID}\Software\Microsoft\Windows\ShellNoRoam)

Au final dans le registre reste bien un « fichier » (point de magie dans ce bas monde) sur votre disque et dans le cadre … Lire la suite