Salut à tous, voici le second article de la série sur Splunk et aujourd’hui on va voir comment intégrer des logs Nginx dans Splunk, et ce qu’on peut en tirer dans un dashboard simple. Je vous invite à jeter un coup d’œil à mes précédents articles concernant Nginx du coup.

Apps Splunk pour NGINX.

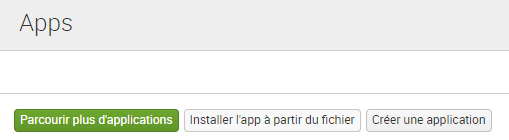

Splunk propose un Add-on spécifique pour logs NGINX, vous pouvez le télécharger ici, mais aussi suivre la documentation là. On ne va pas s’embêter à définir notre propre format de données et on va utiliser le leur directement. Depuis la page d’accueil commencez par cliquer sur l’engrenage à côté de Apps : Puis, cliquez sur installer « l’App » à partir du fichier.

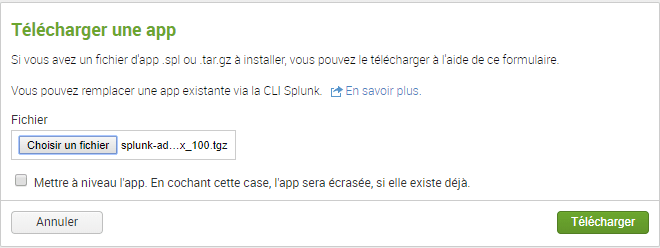

Puis, cliquez sur installer « l’App » à partir du fichier.

Et téléversez sur votre serveur le fichier splunk-add-on-for-nginx_100.tgz que vous avez préalablement téléchargé sur votre machine.

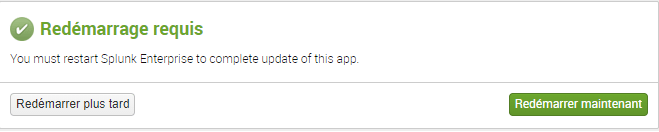

Il vous faudra enfin redémarrer Splunk, soit en ligne de commande, soit directement depuis l’interface. Le message indique le plugin s’est installé correctement.

Le message indique le plugin s’est installé correctement.

Configurer NGINX avoir des logs au format attendu par Splunk.

L’Add-on Nginx supporte le format de logs par défaut de Nginx mais propose aussi une configuration de format de journaux plus complète, avec l’explication suivante :

… Lire la suite« The Splunk Add-on for