Salut à tous, aujourd’hui je vous propose un article sur la configuration de vim. Et quelques règles dans votre .vimrc pour rendre votre éditeur un peu plus « convivial » à utiliser. Pour ceux qui n’utilisent pas vim : c’est l’occasion de s’y mettre ; pour les autres ça vous permettra peut-être découvrir deux ou trois règles que vous ne connaissez pas ! Étonnamment, je n’utilise vim que sur les machines Linux « en ligne de commande uniquement », même s’il existe une version Windows pour les puristes. Pour ma part sur les systèmes Microsoft je bascule plutôt sur notepad++ ou parfois AtomEditor.

Bref, pas besoin d’être root pour configurer vim, il suffit d’éditer votre ficher .vimrc dans votre home. Donc sans transissions :

vim ~/.vimrc

Et voici les règles que je vous propose pour votre fichier, avec un commentaire pointant vers la doc pour chaque :

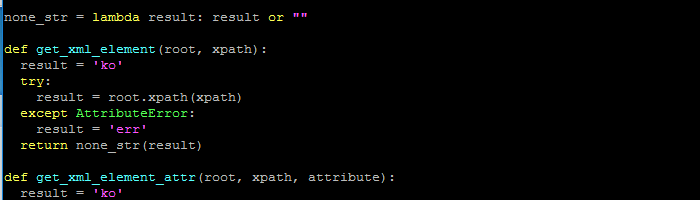

~/.vimrc

filetype on " Détection du type de fichier syntax on " Coloration syntaxique set background=dark " Adapte les couleurs pour un fond noir (idéeal dans PuTTY) set linebreak " Coupe les lignes au dernier mot et pas au caractère (requier Wrap lines, actif par défaut) set visualbell " Utilisation du clignotement… Lire la suite