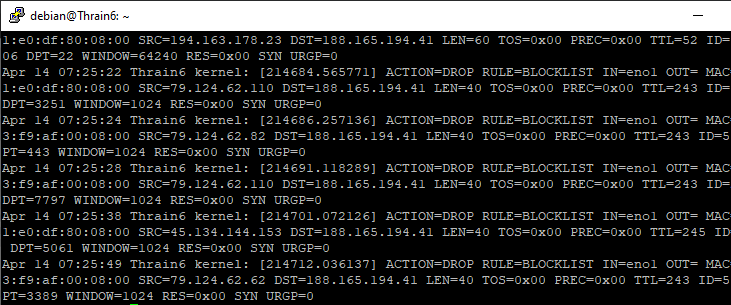

Bonjour à tous, aujourd’hui on va regarder comment on peut construire une Blacklist Iptables AbuseIPDB de 10 000 adresses IP malveillantes issu d’AbuseIPDB pour iptables et tout ça gratuitement !

AbuseIPDB ?

AbuseIPDB est un projet collaboratif (détenu par Marathon Studios Inc. depuis 2016) de déclaration des IP malveillantes de façon communautaire. Le service permet de :

- signaler des adresses IP qui présentent des comportement aggressifs, par exemple : du portscan ou du bruteforce ;

- contrôler si une IP est (ou a été) référencée par d’autres utilisateurs comme malveillante ;

- récupérer des listes d’adresses IP pourries par API ou depuis l’interface web.

C’est ce dernier point qui nous intéresse aujourd’hui du coup.

Extraire les IPs malveillante d’AbuseIPDB

Alors il faut savoir qu’AbuseIPDB autorise une inscription gratuite. Celle-ci inclus un certain nombre d’appel à l’API. La première étape de ce tuto est donc de s’inscrire en Free. En « individuel » ou « webmestre », ce dernier profil vous permettant, si vous faire valider votre site si vous mettez jolie un badge abuseIPDB, comme ci-dessous, quelque part sur votre site. Cela permet de passer à 5000 requêtes de signalement au lieu de 1000 normalement.

Une fois que vous en êtes … Lire la suite