Bonjour à tous, je vous fait un tuto pour Faire un build DFIR-ORC. En effet, on m’a dit dans l’équipe que c’était « compliqué » et que ça allait « prendre des jours » à faire.

Du coup, j’étais pas trop d’accord :-), et je me suis dit que c’était l’occasion de vous documenter le truc tout en donnant un outil de plus à ma team. Au final, j’avoue que la doc de l’ANSSI est quand même pas folle, mais on est loin du compliqué pour avoir un premier binaire utilisable en quelques heure.

Étape 1 : Build DFIR-ORC

Bon alors commencez par télécharger VSStudio 16-2019 (ça ne fonctionne pas pour l’instant avec la version 2022 :-), oui j’ai testé, contrairement à ce laisse penser la doc). Bonne nouvelle, pour l’instant cette version est toujours téléchargeable encore par là :

https://learn.microsoft.com/en-us/visualstudio/releases/2019/release-notes

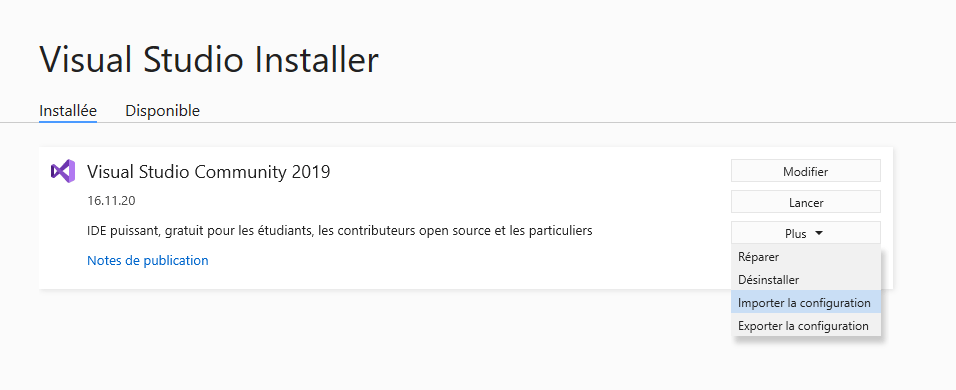

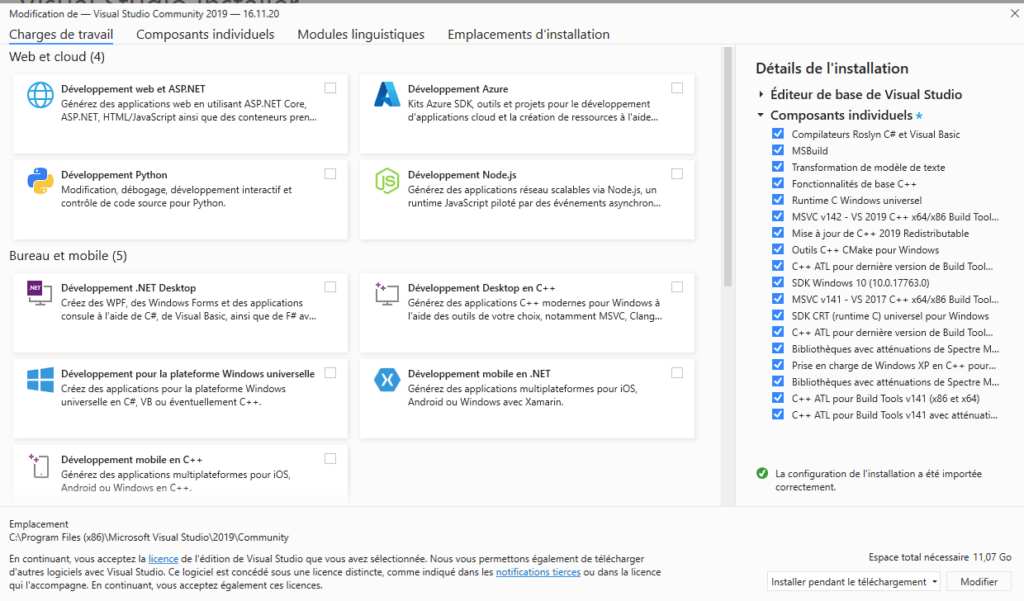

Installez là en mode « par Défaut » et importer le fichier .vsconfig donné dans la doc.

Et go cliquez en bas à droite sur modifier.

Laisser VS code faire son installation en cliquant sur modify (a peine 11Go à télécharger, une paille, j’aurais aimé que MS maintienne sa VM Developper en version 2019 :’-) plutôt que de … Lire la suite