Salut à tous, je ne sais pas si vous travaillez (ou avez travaillé) dans un « grand groupe français » ou « bien franchouillard » comme je dis souvent :-), mais dans certains milieux, ils ont la culture de « franciser » tous les termes informatiques en français qui leur passe sous la main et qu’on utilise couramment (pour info, mon premier drame ça a été IGC à la place de PKI). A la décharge de ces gens-là, l’académie française publie régulièrement des recommandations sur le sujet, donc si vous voulez portez la parole « officielle » dans une présentation (et vous faire mousser auprès d’un service de l’état) c’est par ici :

http://www.academie-francaise.fr/dire-ne-pas-dire/neologismes-anglicismes

On y trouvera la très sérieuse frimousse pour le smiley ! ou encore le message codé même si apparemment on peut dire crypter pour eux parfois (TLDR : non, on peut pas).

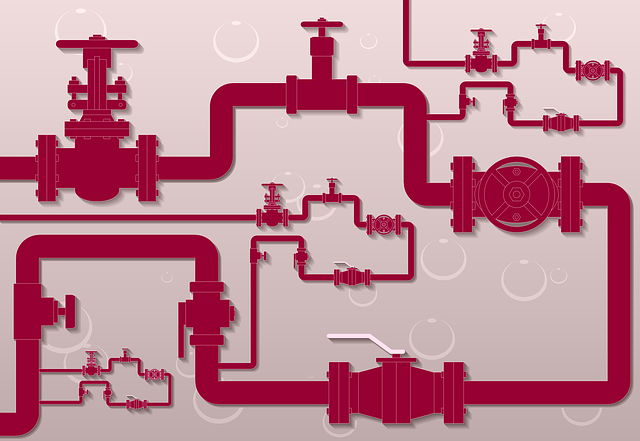

Et puis dans les moins sérieux mais bien plus fun dont je voulais vous parler aujourd’hui, il y a le bitoduc (pour pipeline, merci @PYL), et dont un site de petits malins se sont amusé à référencer les traductions… selon eux :

C’est déjà beaucoup plus synthétique et rigolo, un peu dans … Lire la suite