Bonjour à tous, aujourd’hui je continue mes TP forensics et on va s’attaquer aux Shellbags (sacs à coquillage 🙂 ) et leur utilisation pour l’analyse à froid.

C’est quoi les Shellbags ?

Le plus simple pour réaliser ce que sont les Shellbags est de constater que lorsque vous fermer et rouvrez l’explorateur Windows, la fenêtre de celui-ci est rouverte exactement à la même position, avec la même taille de fenêtre et le même ordonnancement des éléments. Bah voilà, les shellbags ça sert à ça et donc à améliorer l’expérience utilisateur. Donc lorsqu’un utilisateur ouvre un répertoire ou change un élément de configuration d’une fenêtre (tri, affichage), un ShellBag est créé.

C’est où et il y a quoi dans un ShellBag ?

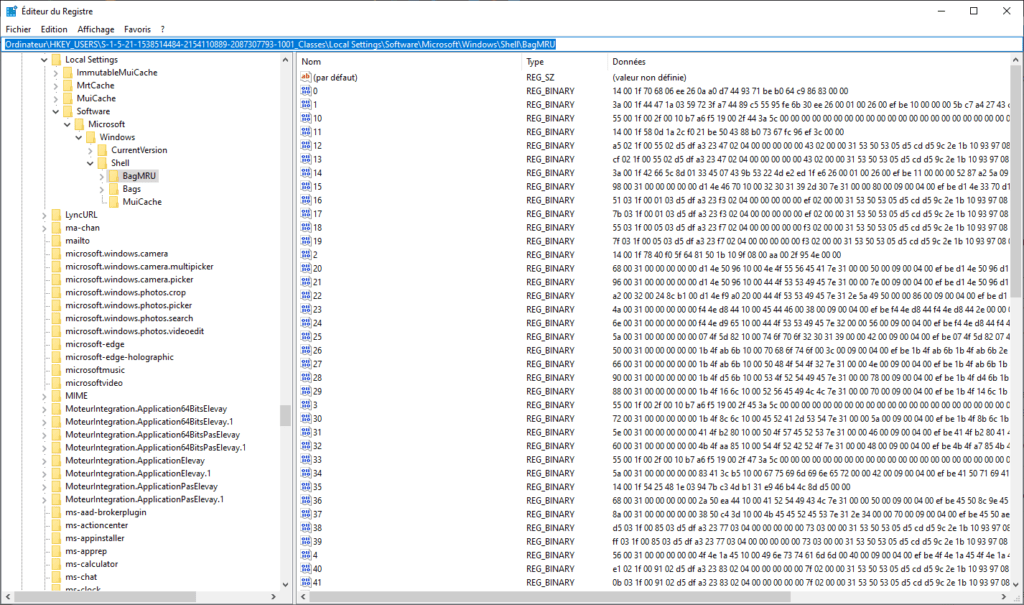

Alors contrairement au prefetch qu’on a vu la semaine dernière. Les Shellbags ne sont pas stockés sous forme de fichier mais dans le registre. Les clés qui nous intéressent aujourd’hui sont :

HKCU\Software\Microsoft\Windows\Shell\BagMRUHKCU\Software\Microsoft\Windows\Shell\BagsHKU\{SID}_Classes\LocalSettings\Software\Microsoft\Windows\Shell\BagMRUHKU\{SID}_Classes\LocalSettings\Software\Microsoft\Windows\Shell\Bags

(Pour les anciens, sous Windows XP et 2003 le chemin de registre est : HKU\{SID}\Software\Microsoft\Windows\Shell\ et HKU\{SID}\Software\Microsoft\Windows\ShellNoRoam)

Au final dans le registre reste bien un « fichier » (point de magie dans ce bas monde) sur votre disque et dans le cadre d’une analyse à froid ce sont les fichiers NTUSER.DAT ou USRCLASS.DAT que vous trouverez dans les répertoires suivants et qu’il vous faudra collecter dans le cadre de vos investigations :

C:\users\default\ntuser.dat.C:\Documents and Settings\$UserName\ntuser.datC:\Documents and Settings\$UserName\Local Settings\Application Data\Microsoft\Windows\UsrClass.datC:\Users\$UserName\AppData\Local\Microsoft\Windows

Après dans un ShellBag vous aller retrouver :

- Les chemins complet accédés via l’explorateur Windows.

- Les différentes dates des derniers accès sur un chemin dans différents formats (date de modification de la clé de registre et plus des informations dans le contenu de la clé)

Ces clés sont affectées dès que l’utilisateur utilise l’explorateur y compris lors d’accès à des partages réseaux, y compris si les répertoire parcouru sont supprimé entre l’accès et votre analyse forensics.

Comment j’y accède ?

Alors le contenu d’un Shellbag, c’est un peu (beaucoup) le bordel… C’est un format de données bien complexe comme il faut qui représente la structure des répertoires accédés, avec l’ordre d’ouverture, un pointeur vers le bag qui contient la configuration réelle pour le répertoire et la date de création du shellbag. Je vous met quelques papiers qui datent un peu (beaucoup) mais qui vous détaillent bien le contenu d’un ShellBag :

- http://old.dfrws.org/2009/proceedings/p69-zhu.pdf

- https://www.4n6k.com/2013/12/shellbags-forensics-addressing.html

- https://www.magnetforensics.com/blog/forensic-analysis-of-windows-shellbags/

- https://www.sans.org/blog/computer-forensic-artifacts-windows-7-shellbags/

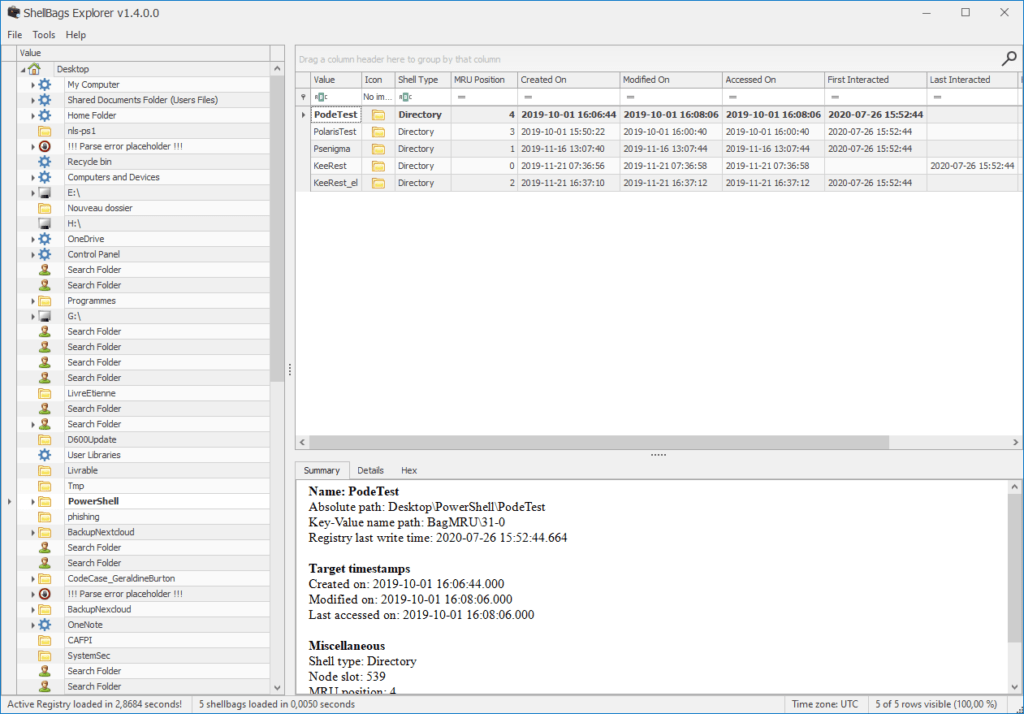

Vous devez être vigilant sur les dates dans un shellbag notamment entre celle contenue dans les données de la clé et celle de modification de la clé elle même. Il y a une petite nuance entre la première qui correspond au temps auquel l’accès à eu lieu et le second qui correspond à la modification de la clé, dans certains cas les 2 dates peuvent ne pas correspondre.

Bref, pour y accéder sur un système à chaud, le plus simple est d’utiliser ShellBags Explorer d’Eric Zimmerman. Dans le menu aller dans File->Load Active registry (notez ici que vous pouvez charger des ruche hors ligne dans le cadre d’analyse à froid). Par exemple, ici vous voyez les accès à un de mes vieux répertoire PowerShell ou je n’ai pas été depuis 18 mois.

Je vous laisse explorer l’outil, si vous avez besoin de sortir les informations en mode script depuis un Linux. Jetez un œil sur les 2 outils suivants :

Alors, à quoi ça sert les Shellbags pour la Forencics ?

Je pense qu’ici vous avez compris que les shellbags peuvent vous permettre d’identifier a quel répertoire a accédé un attaquant que ce soit pour voler des données, stocker des fichier malveillants relatifs à son attaque ou simplement explorer le système… avec l’explorateur Windows !

Cela peut être intéressant à creuser dans le cadre d’analyses avancées suite à une intrusion « conséquente ». C’est à regarder absolument si vous êtes à la recherches de fichier illégaux (des photos de chti’nenfants tout nus au hasard) dans le cadre d’une investigation judiciaire. En revanche, si vous chassez un ransomware bidon « à la petite semaine » : je pense qu’il y a d’autre choses à regarder avant les ShellBags vu la complexité du format de données et le faible périmètre couvert par ces derniers : « juste » l’activé de l’explorateur Windows.

Conclusion

C’est tout pour moi aujourd’hui pour ce troisième article de la série ForensGeek sur les ShellBags. Pour l’instant j’arrive à tenir le rythme des articles sur la série. J’espère que ça vous intéresse du coup et que vous irez à la pêches au moules avec vos sacs à coquillage… quoi ? mauvais goût ? bref Geekez-bien !