Bonjour à tous, en ce beau jour de printemps je commence une série d’article sur la forensisc (l’inforensique, computer forensics, ou juste forensics dans la pratique). Je commence avec cet article sur l’acquisition d’image disque en Forensics comme c’est le début de tout dans ce domaine. Mais on va remonter doucement au fils des articles les techniques les plus courantes, en partant de la forensics « à froid » et on va essayer d’aller jusqu’à l’analyse « à chaud » avec les images mémoire et on verra si j’ai le courage d’aller jusqu’au image Android. Je vous garantie pas trop de tenir un rythme, mais je vais essayer de repasser sur les principaux sujets important et se faire un peu de contenus propre pour dérouler une analyse sur vos machines préféré.

Acquisition d’image disque en Forensics

FTK Imager

FTK imager est un outil commercial fait par la société AccessData (qui fait aussi un outils d’analyse forensics nommé Forensics Toolkit pour info). FTK imager permet de capturer « bit à bit » l’image complète d’un disque, dans différents formats.

L’avantage de FTK imager est que c’est un outils Windows qui vous permet de faire une image disque d’une machine alors qu’elle est démarrée. C’est beaucoup un « moins propre » puisque l’installation de l’outil va utiliser certains secteur du disque dur et donc modifier votre image. Du coup pour des sujets qui vont partir « au légal » c’est pas recommandé du tout de faire ça.

Néanmoins, dans le cadre d’analyse courantes pour chopper des infos sur une machine compromises par un malware lambda dans une filiales à l’autre bout du monde. Où vous n’avez pas un admin qui saura faire une capture à froid avec dd correctement ou que vous avez pas envie d’attendre 1 mois qu’il vous envoie la machine par la poste. Ca reste une solution plus pragmatique quand même

Niveau installation de l’outil, je passe rapidement, c’est du « next-next-next » après avoir télécharger le binaire.

Avant de vous lancer, vous devez quand même faire gaffe à 2 choses :

- Il n’y pas trop de moyen de faire des montages d’image disque en lecture seule logiciellement sur Windows. Du coup,

- soit vous faite un extract du disque système running et là vous êtes déjà hors de « l’état de l’art » donc c’est plus le sujet.

- Soit vous y aller « YOLO » en sachant ce que vous faite sur un disque externe et il ne faut pas vous louper. Si modifier l’image que vous aller analyser, c’est fini pour tout valeur légal de votre analyse.

- Soit vous êtes un habituer et la, le mieux, c’est d’utiliser un bloqueur hardware en écriture. Genre un truc comme ca ou ça :

- Vous aller faire une image disque complète bit à bit d’un disque, aujourd’hui un disque ça fait rapidement plusieurs centaines de Go voir quelques Tera. Du coup, vous allez rapidement avoir besoin de place, beaucoup de place. Donc aller faire un tour chez vos fournisseurs et achetez quelques caisses de gros HDD externe histoire d’avoir de la marge quand vos images vont commencer à arriver par paquet de dix.

Après pour capturer l’image c’est assez simple, suivez la procédure suivante après avoir lancer le logiciel:

Acquisition d’image disque en Forensics avec FTK imager

Étape 1 : file, Create Disk Image.

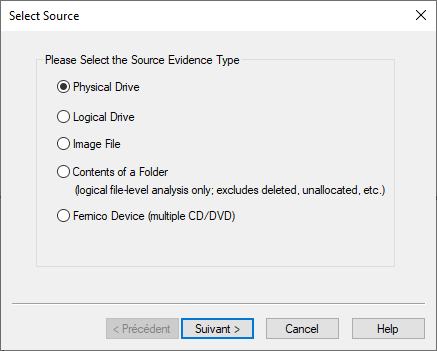

Étape 2: Physical Drive.

Étape 4 : Sélectionnez le disque à extraire dans la liste.

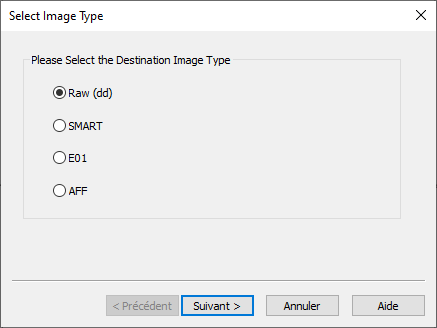

Étape 5 : Sélectionnez « Add » pour ajouter une destination pour votre image. Par défaut, faite du dd (copie bit à bit, brute). Après dans certains cas (tuto, CTF, formation) on vous conseillera le format E01 qui a ses avantages. A vous de voir en fonction de vos besoin, sachant qu’il est possible de convertir une image raw en Encase Image assez facilement.

Le format E01 : Encase Image File Format

Le format E01 est souvent utilisé car il permet de segmenter les données par bloc de taille, chaque bloc étant contrôlé par un hash empaqueté dans le fichier, ce qui permet la détection de corruption facilement. Le découpage permet aussi d’éviter de manipuler des images disques monofichier de taille monstrueuse et d’avoir une meilleur garantie de conformité pour chaque fichier. Le format permet aussi de stocker avec de la compression les données pour limiter la taille et d’ajouter un en-tête décrivant par exemple la date d’acquisition, le nom de l’analyste ou encore des notes, facilitant le suivi des images dans le temps (Plus d’info par ici et la pour les curieux).

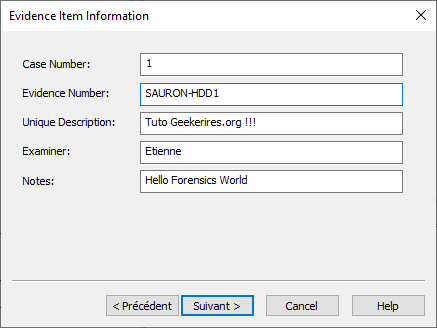

Étape 6 : Indiquer les informations sur votre collecte.

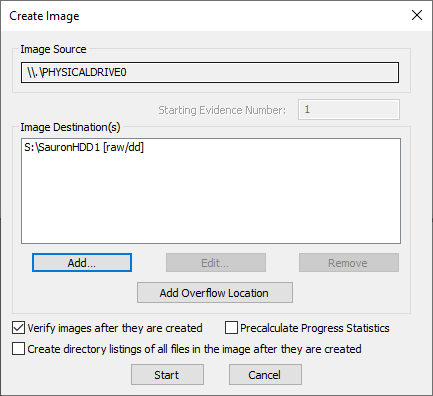

Étape 7 : indiquez ou vous voulez stocker les fichier de votre capturée.

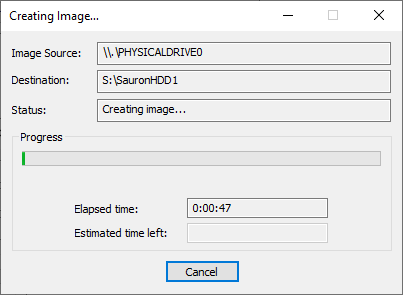

Étape 8 : cliquer sur Start pour lancer la capture

Étape 9 : Attendez que la capture se fasse. Ca peut prendre un peu temps, c’est le moment d’aller prendre un café là.

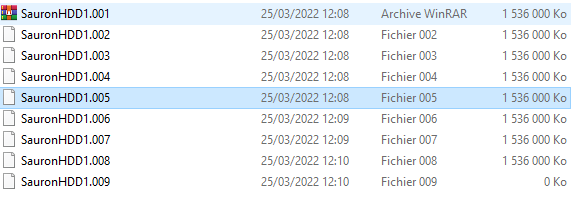

A la fin de la capture vous devriez voir apparaitre dans votre dossier cible les morceaux d’images disques demandé à FTK (à la taille indiqué à l’étape 7,ici 1500Mo, vous pouvez mettre 0 si vous souhaitez un seul fichier sans découpage).

Et voilà, vous avez votre image prise depuis un Windows. Vous trouverez même un petit fichier txt à côté avec les informations de votre extractions et les hash correspondant. Permettant de contrôler que à posteriori la bonne santé de vos export.

Created By AccessData® FTK® Imager 4.5.0.3

Case Information:

Acquired using: ADI4.5.0.3

Case Number: 1

Evidence Number: SAURON-HDD1

Unique description: Tuto Geekerires.org !!!

Examiner: Etienne

Notes: Hello Forensics World

--------------------------------------------------------------

Information for S:\SauronHDD1:

Physical Evidentiary Item (Source) Information:

[Device Info]

Source Type: Physical

[Drive Geometry]

Cylinders: 121 601

Tracks per Cylinder: 255

Sectors per Track: 63

Bytes per Sector: 512

Sector Count: 1 953 525 168

[Physical Drive Information]

Drive Model: Samsung SSD 970 EVO 1TB

Drive Serial Number: 0025_385A_81B1_DCF4.

Drive Interface Type: SCSI

Removable drive: False

Source data size: 953869 MB

Sector count: 1953525168

[Computed Hashes]

MD5 checksum: 8d68a79e5aaf6d00ce0df45a4916e2d2

SHA1 checksum: 830268ae496d4c06cbe6d1f5c81dbbb21eab1f57

Image Information:

Acquisition started: Fri Mar 25 12:08:13 2022

Acquisition finished: Fri Mar 25 18:10:17 2022

Segment list:

S:\SauronHDD1.001

S:\SauronHDD1.002

...

Notez qu’il existe d’autres logiciels de prise d’image disque comme FEX Imager, Encase Imager, Belkasoft Acquisition Tool. En tout ça FTK disk imager vous permet depuis un Windows de prendre une image à chaud du système courant mais aussi « à froid » d’un disque récupérer à droite et monté comme un disque externe.

Acquisition d’image disque en Forensics avec DD

Sauf si vous avez utiliser un bloqueurs d’écriture comme évoqué plus haut, votre image pourrait être contesté, car rien de prouve qu’elle n’a pas été modifié lors de la capture. Ce qui pourrait remettre en cause votre l’analyse, Windows ayant la facheuse tendance à monter le système de fichier en lecture écriture dès qu’on lui branche un disque. Comme je l’ai dis le ‘state of the art’ c’est bloqueur hardware.

Après dans la plupart des cas, quand vous récupérer un disque à analyser, les analystes vont le brancher depuis une machine Linux mais sans monter le filesystem. En utilisant avec une distribution dédié à la forensic (comme Caine ou SIFT) et avec un bloqueur d’écriture sur le chemin pour faire bonne mesure. Dans ce cas, la procédure de capture se fait avec dd ainsi :

> mkdir /forensicsdir/CaseX > #Si /dev/sdX est votre device à capturer, calculer le hash d'origine > sha256sum /dev/sdX > /mnt/forensicsdir/CaseX/imagesource.sha256 > # Effectuer la copie, les option sync,noerror sont impératives en forensics (man dd) > dd if=/dev/sdX of=/mnt/forensicsdir/CaseX/imagename.img conv=sync,noerror bs=1MB > #Controlez que vos hash sont identiques entre votre disque et l'image : > sha256sum /mnt/forensicsdir/CaseX/imagename.img > /forensicsdir/CaseX/imagecaptured.sha256 > cat /forensicsdir/CaseX/*.sha256

Gestion des images

Notez ici qu’on a pas « monté » le système de fichier ici, on bosse en direct avec le /dev/. Dans tous les cas, faites toujours deux copies physiques distincte de votre image forensiques d’origine, pour au final avoir 3 images :

- Le disque d’origine récupéré : lui on y touche plus une fois la capture initiale effectuée pour ne pas risquer de modifier l’élément de preuves.

- Votre première image collectée ci-dessus et à stocker sur un disque externe ou un serveur dédié à ces usages. Pareil pourr celle-ci, on y touche plus. Elle va uniquement servir à fournir le 1er clone de travail aux analystes.

- Une seconde copie de l’image collecté, c’est elle qui va être utilisée en montage lecture seule pour l’analyse (si vous n’avez qu’un seul analyste) ou fournir les copies supplémentaires aux différents analystes.

Cette méthode est indispensable pour garantir l’intégrité de la preuve initiale et éviter la perte de donnée. C’est pas envisageable de dire dans un rapport d’analyse que le disque d’origine de preuve à rendu l’âme pendant qu’on travailler dessus, et que donc on a pas pu tout contrôler… Ceinture-bretelles avec deux copie d’origine et conservation de la source.

Quand je vous disait qu’il fallait du disque dur en stock pour bosser propre dans ce domaine…^^

Conclusion

Bon voilà, aujourd’hui on a vu comment capturer ses images disques à des fins d’analyse forensics soit avec FTK Imager sous windows ou depuis Linux avec DD. Je n’ai pas de méthode vraiment recommandée, je vous conseille d’adapter votre capture à vos besoins d’analyse.

Par exemple, est-ce que votre rapport d’analyse va finir devant un juge en cours d’assises avec potentiellement un second expert judiciaire qui va passer dessus en contre expertise ? Ou est-ce que vous cherchez des marqueurs de la dernière campagne de phishing sur votre entreprise pour les ajouter en détection dans votre SIEM ? Dans le premier, c’est le mode parano, vous ne pouvez rien perdre et tout doit être prouvé et prouvable sur plusieurs années. Dans le second, il faut aller vite et si on se loupe on peut surement retrouver un autre poste qui s’est fait pourrir ou des traces ailleurs.

Dernier conseil, achetez un bloqueur en écriture dès que vous sentez que l’activité commence à être régulière. Ça vous protège des erreurs et tout le monde est plus serein dans le labo comme ça…^^

Voilà, c’est tout pour l’acquisition d’image disque en Forensics. je vais essayer de tenir le rythme sur les TP mais bon… Dans les prochaine TP on attaquera les conversions dans les formats utilisable et les 1er artefacts sous Windows. Geekez bien !