Salut à tous, cette semaine j’étais au FIC+CORIIN donc pas d’article dédié sur le site, désolé. Par contre je vous met une bonne lecture sur « Bluekeep SHA2 et le SHA2 signing » d’un collègue de mon ancien taf qui se lance dans le blogging, alors on l’encourage…\o/.

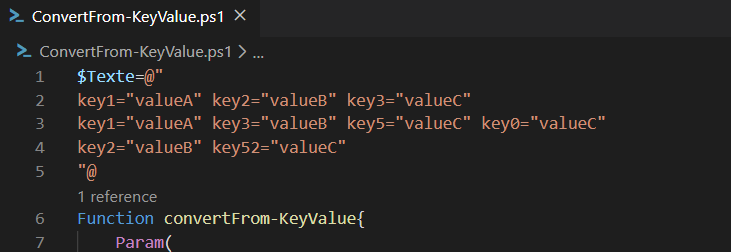

C’est son premier article, c’est en anglais, ça parle de la faille bluekeep et de son patching qui est malencontreusement tombé en même temps que l’arrêt de SHA1 sur Windows; mais surtout, c’est intéressant. Vous avez même les bouts de code en PowerShell ! On se doute un peu à la lecture que l’histoire est « inspirée de faits réels »… Voilà, sans transition, la lecture c’est par ici :

Bluekeep, why would you still be vulnerable? SHA2 signing.

Merci Flo !

Je vous laisse conclure et supposer ce que vous voulez du post, vu que c’est pas moi qui l’ai écrit (que c’est reposant). Et moi, je vous dis à la prochaine !… Lire la suite