Salut à tous, aujourd’hui on fait le point sur les attaques par clés USB. Vous avez entendu parler de ces attaques « théoriques » ou un attaquant dépose une ou des clés USB pourries sur le parking de l’entreprise, puis attends gentiment que les utilisateurs du SI la branche pour « voir ce qu’il y dessus » ?

Alors bon, même si les attaques hardware sont à la mode, il semble qu’elles soient « limitées » dans la réalité, surtout à cause des moyens qu’elles nécessitent :

- D’abord, il faut acheter du matériel, parfois relativement coûteux, surtout s’il ne s’agit pas de clés USB classique.

- Parfois il faut customiser le matériel : boitier, apparence, firmware, software.

- On doit alors se déplacer physiquement pour les déposer.

- Pour finir, avec un taux de réussite très aléatoire.

Attaques par clés USB, Desktop.ini et Hash NTLM

Pour finalement un impact qui me semblait jusqu’ici « limité » à un accès plus ou moins privilégié à la machine qui reçoit la clé… C’est à dire moins intéressant qu’une bête campagne de mails piégés. Du coup, je suis un peu tombé de ma chaise en lisant cet article (à lire!), ou le « petit Kevin » (Dick) nous explique comment il est possible de faire beaucoup de choses avec une clé USB tout ce qu’il y a de plus standard. Plus que ce que je pensais , comme :

Récupérer le hash NTLM du mot de passe de l’utilisateur qui branche la clé!

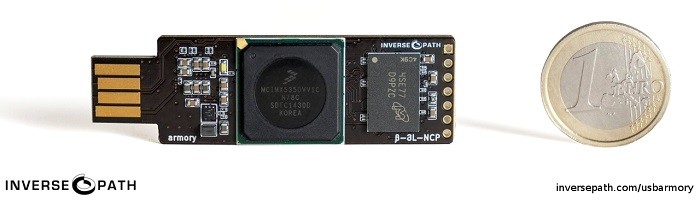

C’est tout con comme technique en plus, ça ne demande pas de compétences très forte en informatique. Alors certes Il y a quelques prérequis, tel qu’avoir un flux en 445 accessible par la machine qui connecte la clé, ce qui n’est pas forcement le cas pour un attaquant si vous avez des firewalls correctement configurés. Ou que la clé soit branchée sur un système Windows. En attendant, on peut très bien imaginer ça comme la seconde phase d’une attaque : où un méchant assez motivé a déjà un pied dans la place (issu d’une campagne de mail piégé par exemple) et aurai du mal à s’élever/récupérer d’autres accès sur le SI. Ou simplement en surplus d’une USB Armory qui établirai déjà la communication.

Quelques autres exemples…

Bon et la je ne parle que ça mais il y d’autres travaux sur USB, jeter un œil aux liens suivants :

- Clés USB « U3 » ;

- Bad Usb (tuto);

- USB Armory ;

- USB Rubber Ducky ;

- Poison Tap ;

Conclusion

Cela nous rappelle encore un fois la nécessité absolue de ne pas faire confiance aux clés USB qu’on trouve ou qu’on nous offre à droite à gauche. Il est strictement impossible de savoir ce qu’elle fait sans une faire analyse avancé du bestio. Et surtout ça démontre une fois pour toutes, que les attaques par clés USB sont une réalité, et qu’il n’est pas possible de brancher le périphérique en toute sécurité… Sortez couvert !