Hello à tous, aujourd’hui je souhaite aborder un sujet qui m’a particulièrement interpellé et agacé : les sollicitations pour des « interviews rémunérées » (Paid interviews) qui, à première vue, peuvent sembler inoffensives, mais qui cachent en réalité un risque d’espionnage industriel. Ces messages, souvent envoyés via LinkedIn ou par mail, se présentent sous la forme d’offres généreuses pour des entretiens en lien avec votre domaine d’expertise.

Mais derrière ces propositions attrayantes, se cache une menace réelle pour la sécurité des entreprises. Plutôt que de simples demandes de conseils, ces entretiens peuvent être une stratégie déguisée pour obtenir des informations confidentielles.

Paid interviews : Exemples de sollicitations

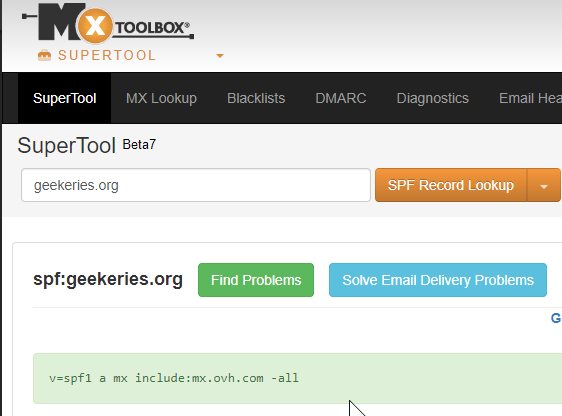

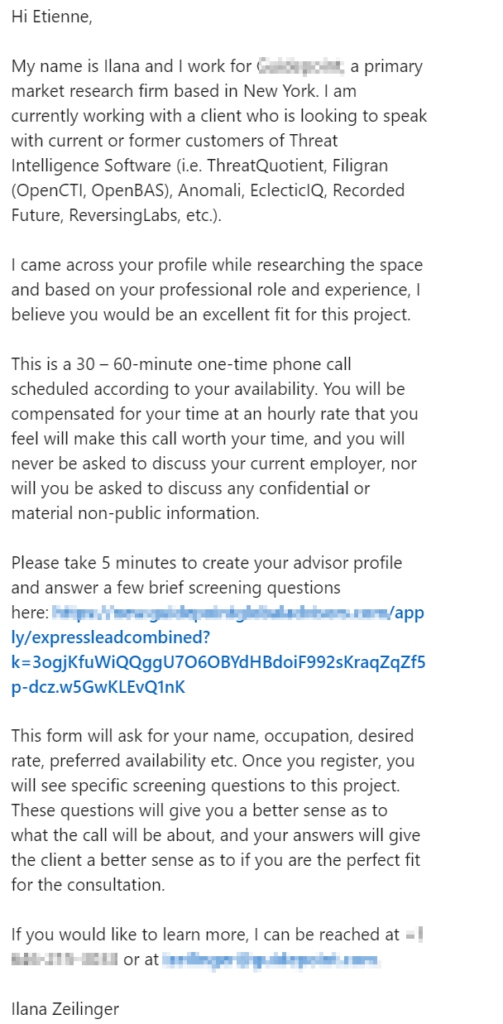

Ces sollicitations prennent souvent la forme d’emails ou de messages LinkedIn qui semblent, à première vue, inoffensive. Vous recevez une invitation à participer à un entretien « rémunéré », présenté comme une opportunité de partager votre expertise contre une généreuse compensation financière. Cependant, ces offres, qui flattent parfois votre ego ou mettent en avant une rémunération attractive, peuvent cacher des intentions bien plus préoccupantes. Voici quelques exemples de sollicitations reçues récemment, souvent sous couvert de « consulting » ou « recherche d’expertise » :

Autre exemple

Voir des relances insistentes :

Il est … Lire la suite